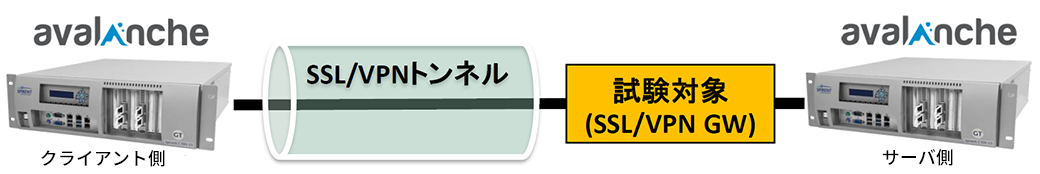

試験構成例① SSL/VPN接続のアクセス限界

リモートワーク環境が推奨される中、業務効率を確保するため、ネットワークの検証が必要とされます。

Avalancheを使用することにより、リモートアクセス環境の検証を行うことができます。

| 構成 | Avalancheで大量の端末を疑似し、SSL/VPN GWのアクセス処理性能を検証 |

|---|---|

| 試験例 | C100-S3の1ポートをクライアント側、1ポートをサーバ側、計2ポート使用して、 SSL/VPNクライアントによる10,000以上の同時接続数が実現可能であるか検証 |

| サポートベンダー | Cisco Anyconnect, Palo Alto Global Protect |

| トラフィック | SSL/VPNトンネル内で流すトラフィックについてはAvalancheの通常機能を使用可能 例︓HTTP2.0、MAIL、FTP、SMB、キャプチャリプレイなど |

| 対応製品 | C200, C100-S3, CF20, Virtual∗C1は非対応 |

| 必要ライセンス | ベース、アプリケーションテスティング、SSL |

| バージョン | Cisco Anyconnect:v5.11~、Palo Alto Global Protect:v5.14~ ∗v5.21(国内リリース予定)以降はより設定がしやすい操作性 |

■CyberFloodも対応予定

CyberFloodもSLL/VPN機能を実装予定です。

∗対応バージョン:v21.3~

∗必要ライセンス:アプリケーションミックストラフィック

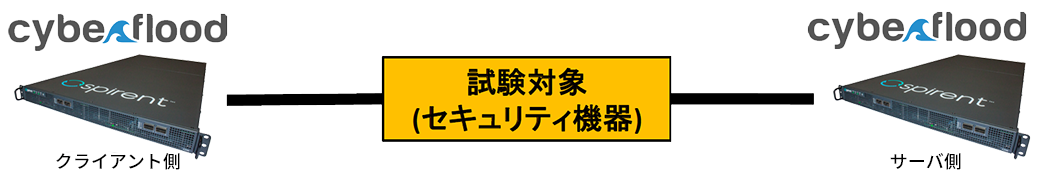

試験構成例② セキュリティ機器の処理性能

リモートワーク環境では、性能面と合わせて十分なセキュリティ統制の確保が課題となります。

セキュリティインシデントのリスクを認識し、このリスクを踏まえた評価が求められます。

CyberFloodを使用することにより、セキュリティ面での評価だけでなく、リモートワーク環境下で頻繁に使用されるアプリケーショントラフィックを再現することができます。

| 構成 | CyberFloodで様々なトラフィックを再現することでセキュリティ機器の検知・ブロック率を検証 |

|---|---|

| 試験例 | CF20の1ポートをクライアント側、1ポートをサーバ側、計2ポート使用して、攻撃トラフィックと正常トラフィックを再現。 攻撃トラフィックのブロックと正常系トラフィックの処理が両立する性能を確認。 |

| シナリオ数 | 脆弱性を突く攻撃:4,879 ∗クロスサイトスクリプティング、SQLインジェクション、Shellshock等 マルウェアパターン:71,380 ∗バイナリ転送、ワーム、トロイの木馬、バックドア、Emotet、ランサムウェア等 アプリケーション:20,700 ∗Office 365, Zoom, WebEx, Skype, FTP, Youtube等 |

| GUI設定画面 |

|

| 対応製品 | C200, C100-S3, CF20, C1, Virtual |

| 必要ライセンス | 脆弱性を突く攻撃:ベース、サイバーセキュリティスイート、アタックコンテンツ マルウェアパターン:ベース、サイバーセキュリティスイート、マルウェアコンテンツ アプリケーション:ベース、EMIX テスト、テストクラウドコンテンツ |

お問い合わせ

株式会社東陽テクニカ 情報通信システムソリューション部

phone03-3245-1250