サイバー攻撃者の視点で脆弱な外部公開情報資産を検知して早期対処。

不正通信を検知しセキュリティインシデントを早期発見。

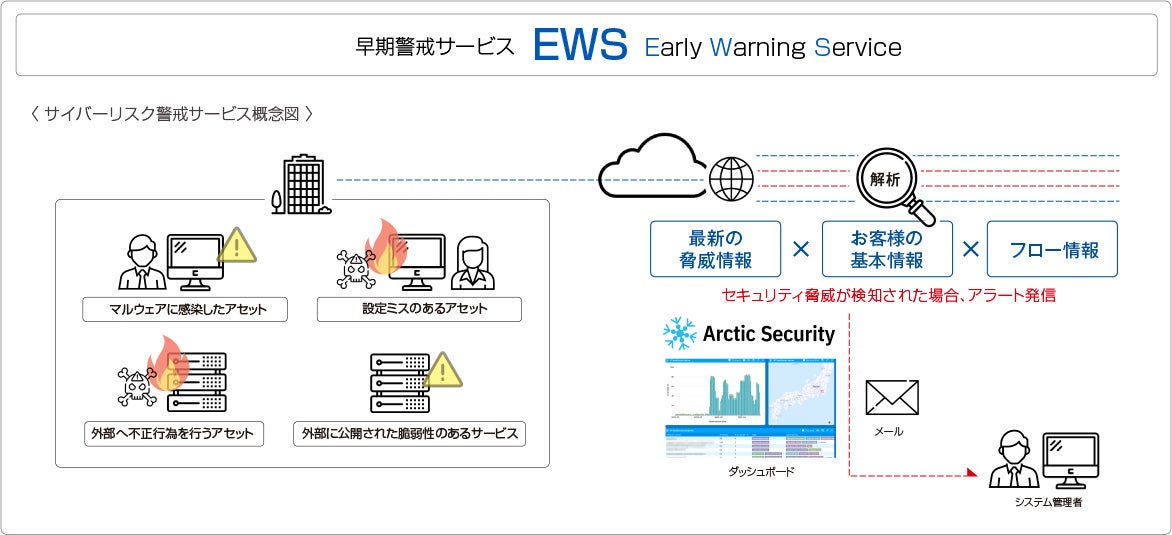

サイバーリスク早期警戒サービス

Arctic Security

サイバー攻撃者と同等の視点で脆弱な情報資産を洗い出し、将来的なサイバー攻撃対策につなげます。

さらに、不正通信を検知することでセキュリティインシデントの発生を早期に察知し、被害が拡大する前に対処が行えます。

IPアドレスやドメイン情報をもとに、不正通信や外部に公開された脆弱なサービスを検知し、セキュリティリスクを可視化します。

IPアドレス やドメイン情報をもとに、外部にいるサイバー攻撃者と同等の視点で企業の情報資産の公開状況を可視化します。External Attack Surface Management(外部攻撃対象領域管理)と呼ばれ、攻撃を受ける可能性のある脆弱な情報資産を洗い出し、サイバー攻撃を受ける前の対策に効率的につなげることができます。

さらに、脅威情報を集めたデータベースと通信フロー情報から、ランサムウェアへの感染等で発生する不正通信を検知することができます。セキュリティインシデントにいち早く気が付き、被害が拡大する前に対処を行えます。

サプライチェーンリスク対策にも最適。

外部に公開されている脆弱な情報資産をすべて把握することは難しく、さらにサプライチェーン全体を考えると、存在すら把握できていない情報資産が存在するのが実態ではないでしょうか。

利害関係社間で事前同意できた場合、グループ会社や関連会社を含めて包括的に情報資産の検知できるため、サプライチェーンリスク対策へ活用できます。

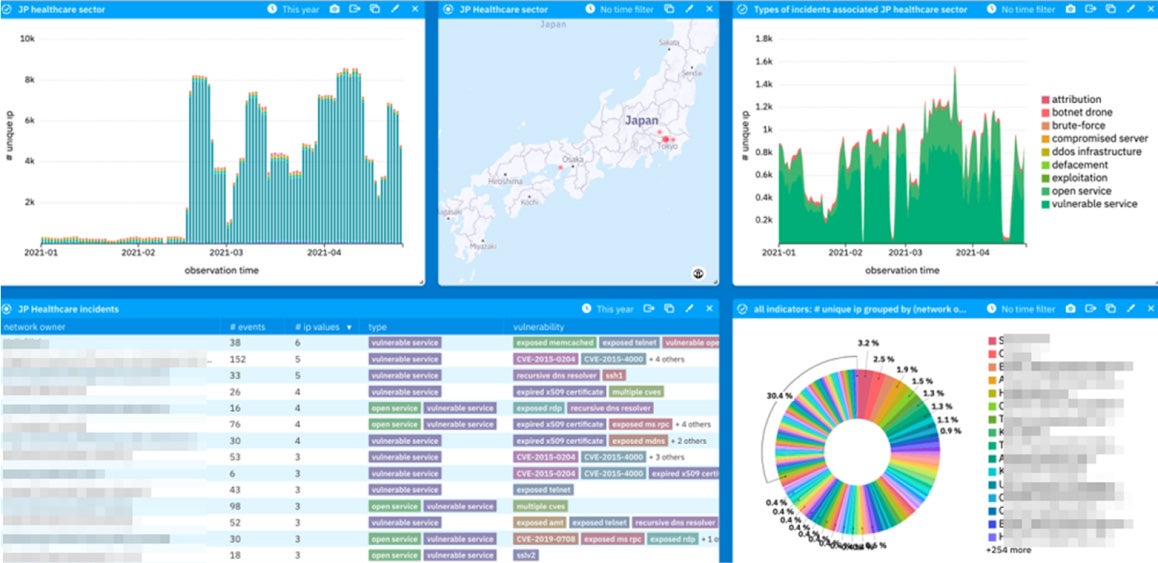

いち早くサイバーリスクを可視化する、Arctic Securityのダッシュボード。

Arctic Securityによるデータ収集と解析は完全に自動化され、24時間365日ノンストップで稼働。世界中のプロバイダから収集したフロー情報や、100 以上のデータベースから集めた1500 万を超える脅威情報を解析し、偏りのない十分なカバレッジを確保しています。サイバーリスクが検出されると、ダッシュボードにタイムリーに結果表示されます。

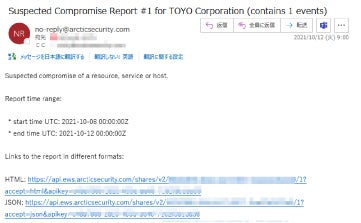

Arctic Securityの主なアラート通知。

インシデント通知

- マルウェアに感染しているアセット

- マルウェアをホストしているアセット

- Botnetインフラ(C&Cサーバなど)

- フィッシングサイトをホストしているアセット

- 外部に対してサイバー攻撃や不正行為を行っているアセット ほか

脆弱性通知

- 既知の脆弱性を保有したアセット

- 脆弱な暗号アルゴリズムが利用可能なアセット

- 有効期限切れの証明書を使ったアセット

- DDoS(amp) に利用されているアセット

- 設定ミスのあるアセット ほか

コストや目的に合わせて選べる、3種類のサイバーリスク対策サービス。

1)EWS Base定例メールでセキュリティリスクを通知

- サイバーセキュリティ強化を低コストで実現したい事業者様に最適なソリューションです。

- パブリックに公開されている機器、クラウドサービス上のインスタンス、IoTデバイス等に関わる脅威をお知らせするサービスです。

- 現状の対策で見逃されている脅威や脆弱性をサイバー犯罪者の視点で把握し、攻撃される前に対策につなげます。

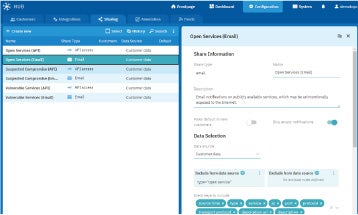

2)Arctic Nodeダッシュボードにイベントの詳細内容を通知

- お客様専用のデータプラットフォームをご提供します。

- RAWデータの確認や可視化ダッシュボードの作成が可能です。

- SIEMやプロジェクト管理ツール等とのインテグレーションが可能です。

3)Arctic Hub規模ISP/MSSP向けサービス

- ISP事業者様の顧客向けサイバーセキュリティサービス強化に最適です。

- 収集するフロー情報、IP、ドメインなど、エンドユーザ別にカスタマイズが可能です。

- エンドユーザ各社に、それぞれ最適化されたダッシュボードを提供可能です。

- エンドユーザ別に、最適化された脅威インテリジェンスを提供できます。

オンデマンドで追加できる、2つのオプションサービス。

ヒストリカルデータ

- 過去のイベントを確認できるヒストリカルデータのご提供。

- サイバー攻撃の前後に起きたイベントの調査に。

- Arctic Node上でご利用いただけます。

漏洩データ調査サービス

- 漏洩したアカウント情報をモニタし、漏洩したソース情報とともに通知。

- ダークウェブで公開されている漏洩文書等の情報をご提供。

- 企業名とドメインをもとにモニタリングします。

Arctic Securityに関するよくあるご質問と回答

企業名・ドメイン情報・IPアドレス情報を専用フォームに記入してご提供ください。

提供いただいてから最大10営業日で通知が始まります。

機器の設置やエージェントのインストールは一切不要です。

ネットワークに変更を加えていただく必要はありません。また、お客様のネットワークへ影響を与えることはありません。

EWSは、1500万を超える世界中の脅威情報を、100以上の外部ソースから、毎日自動的に収集ししています。コストを抑えタイムリーに脅威情報を収集するため、データ収集と処理を完全に自動化しています。

データの網羅性を高めるためです。一般に、各データベースの情報には偏りがあり、データの重複は非常に少ないです。収集方法や地理的な場所が偏ると、十分なカバレッジが保証できません。また、同じ脅威データが複数のデータベースから報告されると、データの信頼性が高まります。

侵害されたコンピューターは、ランサムウェアへの感染や、データやIDの盗難に悪用されるリスクが高くなります。また、侵害されたコンピューターが1台でもネットワーク内に残っていると、サイバー犯罪者が組織内にバックドアが残す可能性があります。

外部に公開された脆弱な情報資産は、攻撃者が侵入可能な弱点となっている可能性があります。たとえば、ミスコンフィグレーションや、最新のパッチが適用されていない可能性があります。サイバー犯罪者は、脆弱性を悪用してデータの盗難やランサムウェア攻撃を行います。また、追加の攻撃の足がかりとして使用します。

不正侵入防止/検知システム(IPS/IDS)では、攻撃者が悪用可能な脆弱な情報資産を検知することができません。また、認識できる通信は、ネットワーク内の通信に限られます。外部とのネットワーク通信は正常なトラフィックと認識し検知できない場合があります。サイバーリスク早期警戒サービスでは、脅威情報を集めたデータベースと通信フロー情報を照合し、不正通信をいち早く検知することができます。

組織のセキュリティに悪影響を与える可能性のある、侵害された情報資産や、脆弱で外部に公開された情報資産に関する情報です。EWSで収集する情報は、全て公開されている情報のため、サイバー犯罪者も同じの情報を入手できます。攻撃を受ける前にいち早く知っておく必要があります。

EWSは、登録した情報資産に関連する脅威情報が見つかるたびに通知します。

脅威情報には、侵害が疑われる情報情報、脆弱性、外部に公開された情報資産、および潜在的な脅威が含まれています。これらの脅威情報はそれぞれ、早急なインシデント対応、脆弱性管理、構成管理、脅威分析とリスク評価に活かすことができます。

脅威情報の例)

バックドア、ボットネット ドローン、ブルートフォースソース、マルウェアコマンド & コントロールホスト、侵害されたサーバー、DDoS インフラストラクチャ、ウェブサイトの改ざん、ドロップゾーン、(進行中の)脆弱性を狙った攻撃、エクスプロイト URL、マルウェア構成、マルウェア URL、フィッシング、ランサムウェア、スキャナー、スパム インフラストラクチャ、DDoS アンプ、脆弱なサービス、公開されたサービス、オープン サービス、オープン ポート、ブロックされたリソース、侵害されたアカウント、および DDoS ターゲットなど。

重要なのは、早期に発見して対策をすることです。